Рекомендаций по обеспечению безопасности конфиденциальной информации пользователя в ОС Windows 10

Рекомендаций по обеспечению безопасности конфиденциальной информации в ОС Windows 10

В связи с появившейся информацией о том, что компания Microsoft собирает персональные и иные конфиденциальные данные пользователей, были проведены исследования, полученные в ходе исследования сведения были использованы для разработки рекомендаций по обеспечению безопасности конфиденциальной информации пользователя путём настройки ОС и задания правил межсетевого экранирования.

Результаты исследования и рекомендации по противодействию утечкам конфиденциальных данных приведены далее.

Собираемая системой информация

Для подготовки настоящего раздела использовались сведения, полученные из открытых источников в сети Интернет.

В соответствии с «Microsoft Privacy Statement» и «Services Agreement» при подключении пользователя к аккаунту в Windows 10 система синхронизируются с облаком, автоматически передавая Microsoft следующую информацию:

1. Адреса открытых в браузере страниц

2. Историю посещённых сайтов

3. Сайты, сохранённые в избранном

4. Пароли сайтов и приложений

5. Имена и сохранённые пароли Wi-Fi сетей и мобильных точек доступа

6. Различные диагностические данные (в зависимости от установленного в настройках ОС режима):

◦ В режиме Basic — параметры устройств, данные от любых встроенных датчиков, информация об установленных приложениях, журнал ошибок Windows.

◦ В режиме Enhanced — данные из режима Basic, а также статистику по использованию приложений (какие, как часто и в каком объёме использует пользователь) и ОС (время включения, выключения), информацию о сбоях, состояние оперативной памяти в момент сбоя.

◦ В режиме Full — данные из режима Enhanced, а также системные файлы и дампы памяти.

7. По неподтверждённым сведениям, при первом включении веб-камеры Windows 10 отсылает в Microsoft 35 мегабайт неизвестной информации.

При включении виртуального голосового помощника Cortana дополнительно собирается следующая информация:

8. Имя и никнейм пользователя

9. Местоположение и история местоположения устройства, на котором установлена ОС

10. Информация из календаря

11. Сведения об используемых приложениях

12. Данные из электронных писем и смс-сообщений

13. Список звонков

14. Контакт-лист и частота общения с людьми в нём

15. Список медиафайлов на устройстве (фильмов, музыки)

16. Настройки будильника

17. Статистика включения экрана блокировки

18. Статистика покупок и просмотров в магазине приложений

19. История поисковых запросов в Интернете и на локальном устройстве

20. Голосовые запросы

В соответствии с обновлённым лицензионным соглашением дополнительно Microsoft собирает:

◦ Статистику использования приложений (всегда, а не только в режимах Enhanced и при включённом голосовом помощнике).

◦ Данные обо всех сетях, к которым происходит подключение.

Частота отправки данных

По неподтверждённым сведениям, телеметрия отсылается в Microsoft каждые 5 минут, образцы голосовой информации, почерка и набираемого н клавиатуре текста каждые 30 минут.

По неподтверждённым сведениям, спустя 15 минут простоя система начинает пересылать данные неизвестного назначения на ряд серверов Microsoft.

Прочие особенности

1. Windows 10 генерирует уникальный рекламный ID, позволяющий однозначно идентифицировать пользователя и персонифицировать показываемую ему рекламу.

2. Сохраняет резервную копию ключей средства дискового шифрования BitLocker в облаке.

3. Пересылает в Microsoft некую информацию о набираемом пользователями тексте и рукописном вводе (функция «Send Microsoft info about how I write»).

4. Хранит 2 списка сертификатов доверенных удостоверяющих центров: явный (certmgr.msc), в котором содержатся несколько десятков сертификатов, и скрытый, включающий сотни (местоположение в системе неизвестно).

5. Система устанавливает объёмные обновления (порядка нескольких гигабайт) неизвестного содержания.

Характер использования собираемых данных

В соответствии с лицензионные соглашением (раздел «Mandatory Disclosures» документа «Privacy policy» в редакции от февраля 2015-го года) Microsoft оставляет за собой право собирать, хранить и разглашать персональные данные, включая создаваемый пользователем контент такой как e-mail’ы, другие приватные сообщения или файлы, в случае необходимости для защиты других пользователей, использования в других сервисах или по требованию властей.

Рекомендации

Для снижения риска утечки конфиденциальных данных и отключения большинства механизмов их сбора рекомендуется принять следующие меры.

Установка ОС

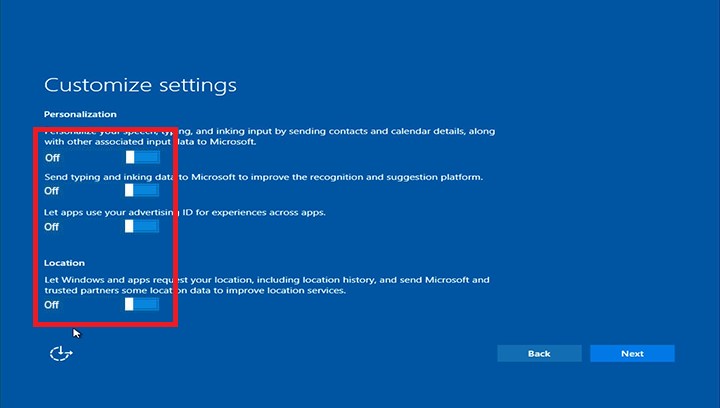

1.Отключить при установке или апгрейде соответствующие функции:

2. Создать локальную учётную запись пользователя, не использовать аккаунт Microsoft.

Для этого при установке системы выбрать опцию «Create a new account», затем нажать «Sign in without a Microsoft account».

Настройка ОС

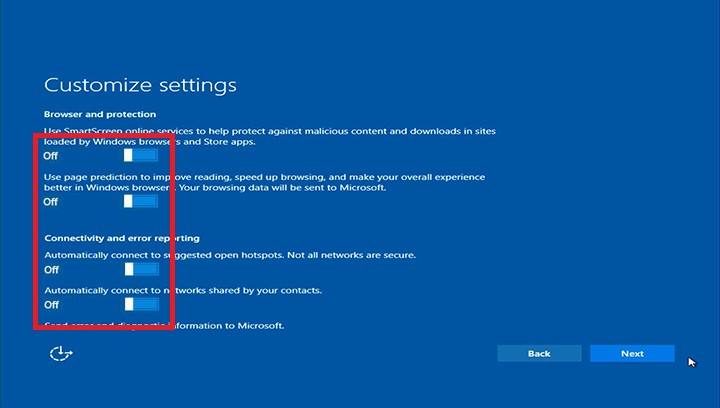

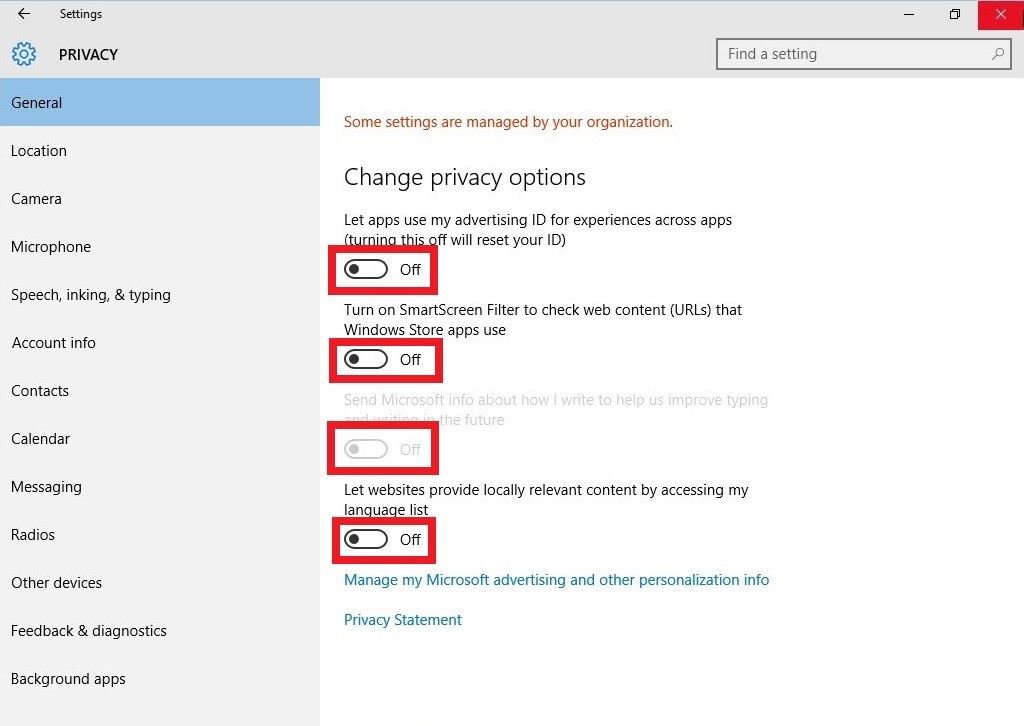

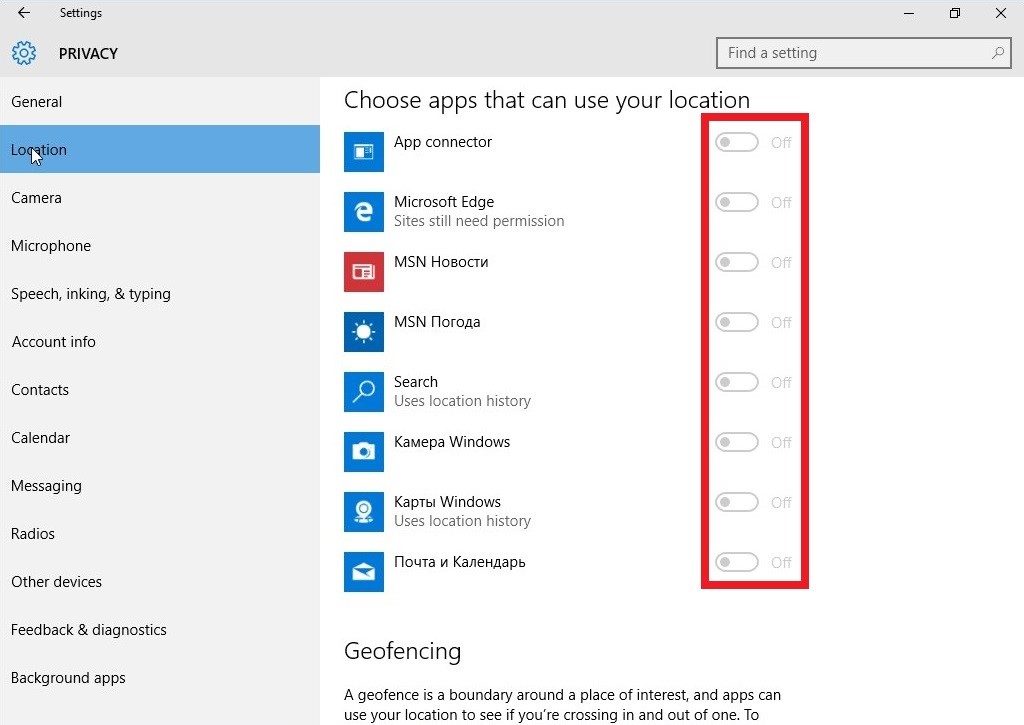

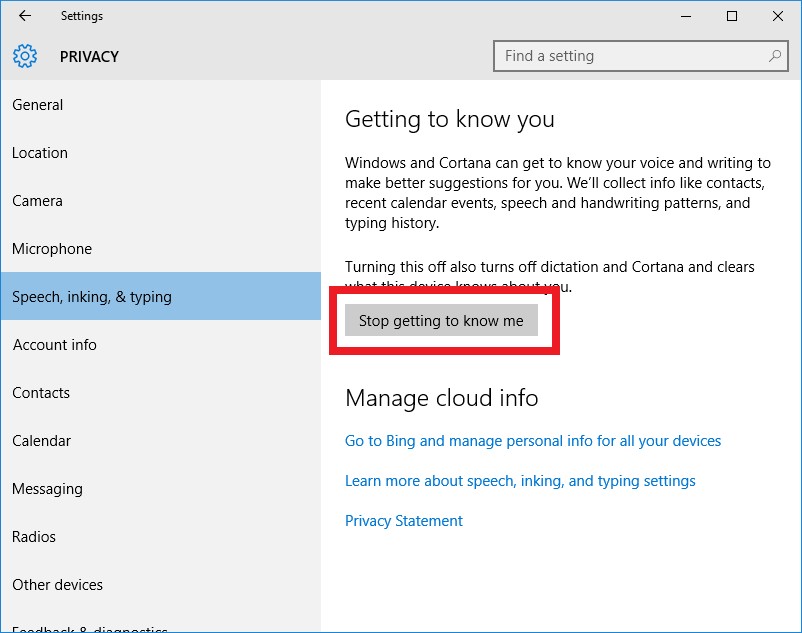

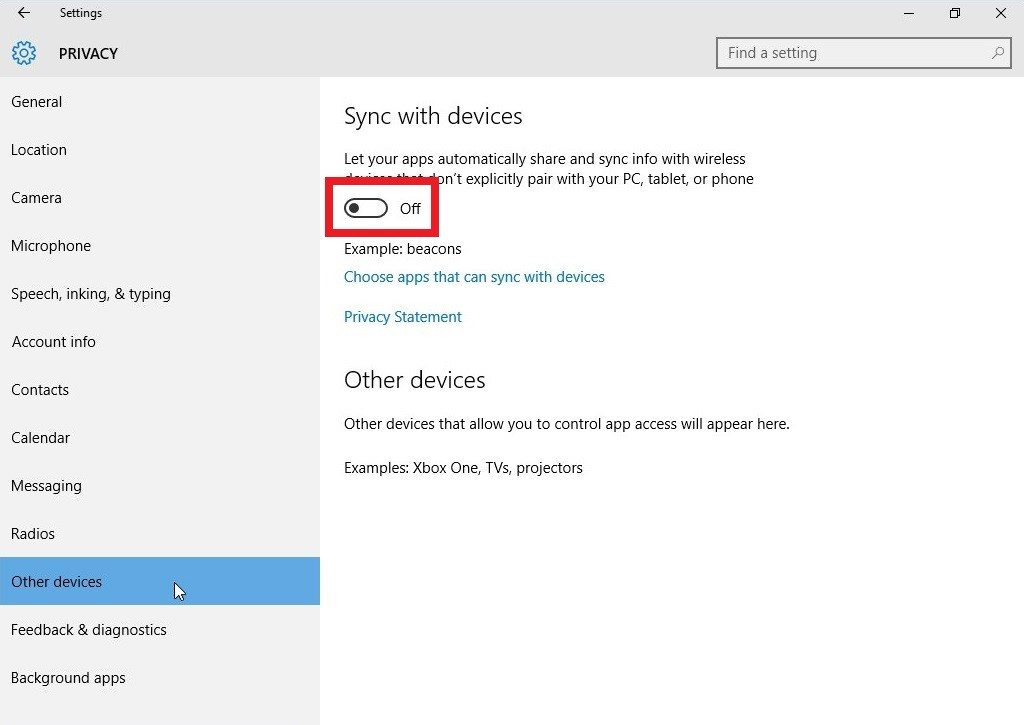

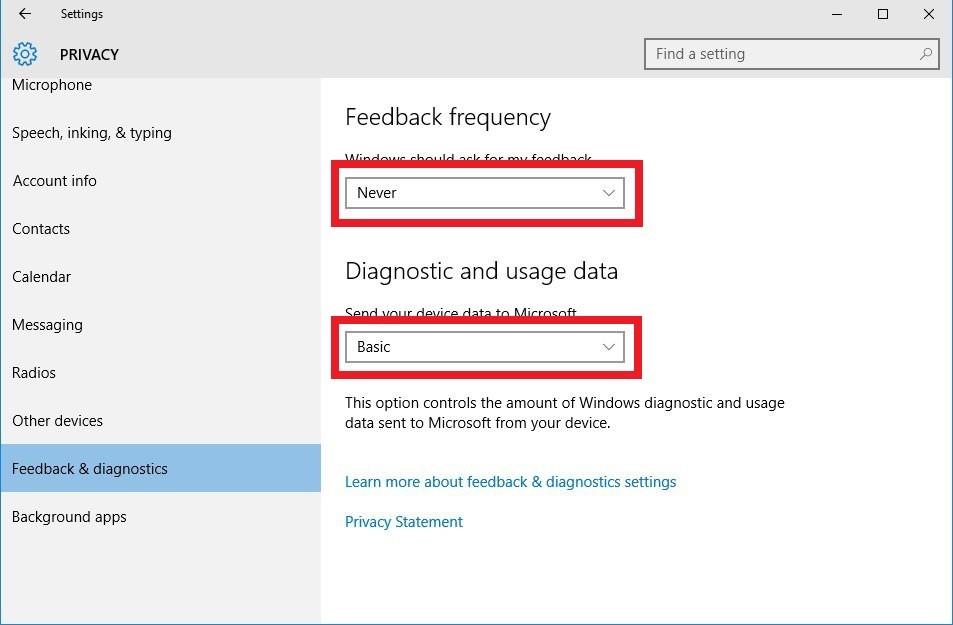

Изменить настройки системы, влияющие на приватность, в следующих разделах (см. рис. 2 – 6):

• Privacy (вкладки «General», «Location», «Speech, Inking, Typing», «Other devices», «Feedback and Diagnostics»)

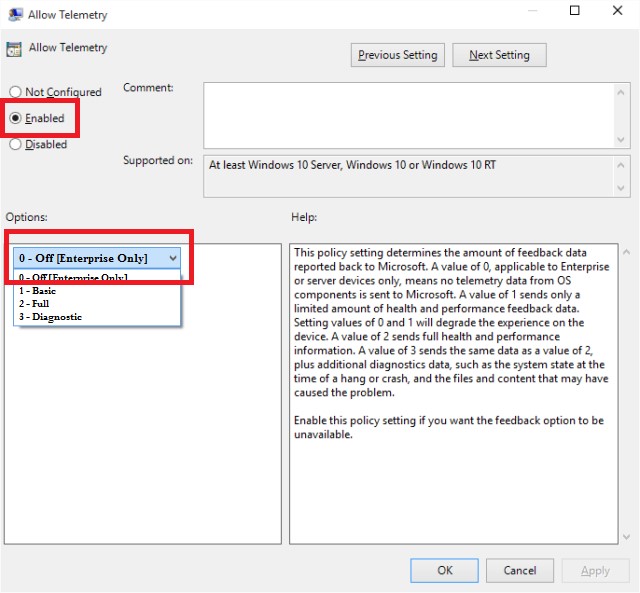

• Другим (в дополнение к «Feedback & diagnostic») способом настройки телеметрии является настройка соответствующей групповой политики. Для этого требуется:

— В версиях Windows Enterprise и Server открыть групповые политики (gpedit.msc) и перейти в Computer Configuration -> Administrative Templates -> Windows Components -> Data Collection. Далее включить политику «Allow Telemetry», изменив её значение на «Off».

— В версиях Windows Pro и Home для отключения телеметрии требуется добавить 32-битное значение 0 типа DWORD в ключ реестра

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DataCollection

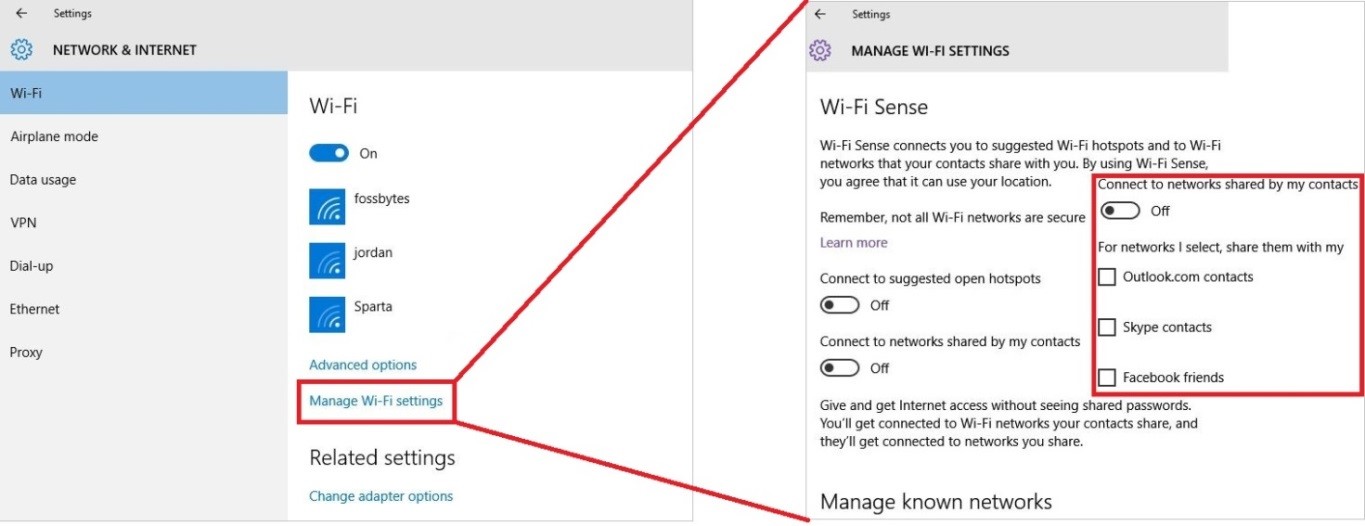

— Network & Internet (вкладка Wi-Fi -> Manage Wi-Fi settings)

Отключить отправление отчетов об ошибках:

Необходимо открыть групповые политики (gpedit.msc) и перейти в Computer Configuration -> Administrative Templates -> Windows Components -> Windows Error Reporting -> Disable Windows Error Reporting. Включить политику.

В случае использования учетной записи Microsoft (Office 365) отключить использование OneDrive для хранения файлов (может вызвать проблемы при работе с некоторыми сетевыми сервисами).

Для этого необходимо открыть групповые политики (gpedit.msc) и перейти в Computer Configuration -> Administrative Templates -> Windows Components -> OneDrive -> Prevent the usage of OneDrive for file storage. Включить политику.

Отключить сервисы «Diagnostics Tracking Service» и «dmwappushsvc» в services.msc

Так же можно отключить сервисы из консоли командами:

«sc stop DiagTrack», «sc config DiagTrack start= disabled»

«sc stop dmwappushservice», «sc config dmwappushservice start= disabled»

Желательно удалить файл сервиса DiagTrack с уже собранными данными: C:\ProgramData\Microsoft\Diagnosis\ETLLogs\AutoLogger\AutoLogger-Diagtrack-Listener.etl Это сожно сделать с помощью команд:

cd C:\ProgramData\Microsoft\Diagnosis\ETLLogs\AutoLogger

rem AutoLogger-Diagtrack-Listener.etl

echo «» > AutoLogger-Diagtrack-Listener.etl

cacls AutoLogger-Diagtrack-Listener.etl \d SYSTEM

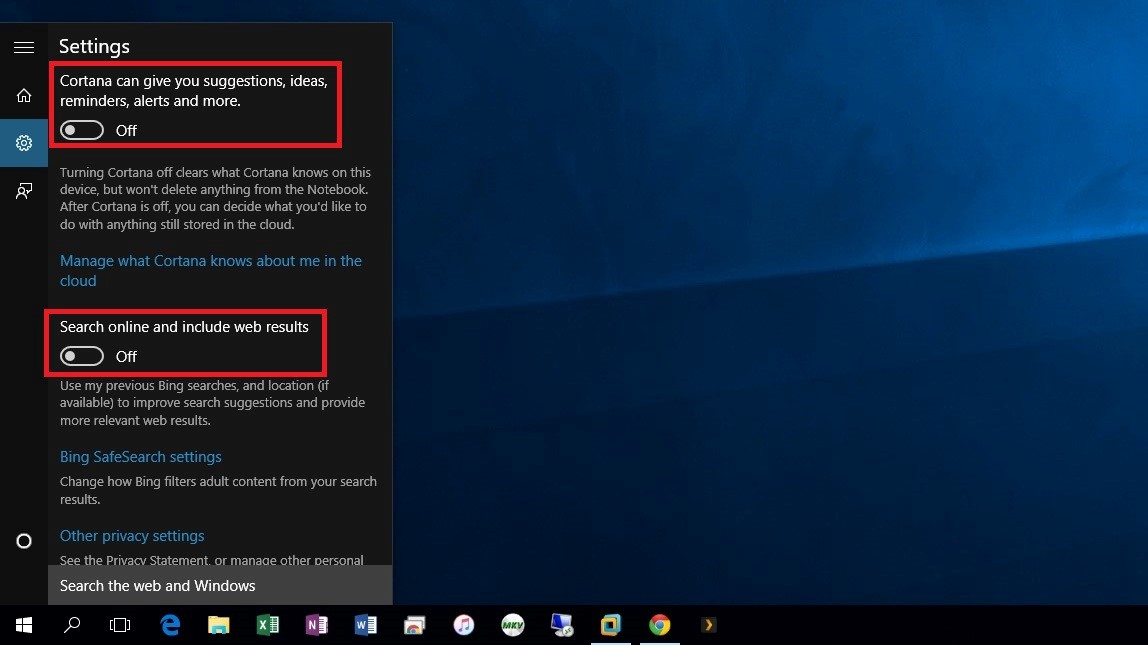

Выключить виртуального голосового помощника Cortana (Start -> Настройки -> Cortana)

Выключить обновления по протоколу bit-torrent (Update & Security > Windows Update > Advanced Options > Choose how updates are delivered)

Не использовать шифрование BitLocker, либо в Windows 10 Pro использовать его с локальным аккаунтом. В таком случае ключи не будут передаваться в облако.

При использовании браузера Edge отключить персонализированную рекламу (по ссылке https://choice.microsoft.com/en-gb/opt-out выключив «Personalised ads in this browser» и «Personalised ads wherever I use my Microsoft account»).

В случае использования встроенного антивируса «Windows Defender» отключить отправку статистики анализа зловредных программ. Для этого в ключе реестра установить значение «0» ключам «SpyNetReporting» и «SubmitSamplesConsent» в ветке реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\SpyNet

В случае возникновения ошибки доступа необходимо добавить пользователю соответствующие права. Для этого требуется выделить папку SpyNet, выбрать в меню «Permissions…». Во вкладке «Permissions for Spynet» выбрать «Advanced». В появившемся окне назначить себя владельцем (опция owner). Принять изменения. Проверить наличие прав на изменение флагов у группы пользователей «Administrators». Добавить права на «Full Control» в случае отсутствия соответствующей отметки.

При использовании альтернативного антивируса необходимо отключить Windows Defender, для этого необходимо установить ключ «DisableAntiSpyware» на 1 (если ключа нет – создать) в ветке реестра:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender

Отключить управление качеством программного обеспечения (SQM).

Для этого изменить ключ CEIPEnable на 0 в ветке:HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\SQMCilent\Windows

или (в зависимости от версии Windows):

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SQMCilent

Отключить задачи в планировщике, используя скрипт:

schtasks /Change /TN «Microsoft\Windows\AppID\SmartScreenSpecific» /Disable

schtasks /Change /TN «Microsoft\Windows\Application Experience\ProgramDataUpdater» /Disable

schtasks /Change /TN «Microsoft\Windows\Application Experience\Microsoft Compatibility Appraiser» /Disable

schtasks /Change /TN «Microsoft\Windows\Application Experience\AitAgent» /Disable

schtasks /Change /TN «Microsoft\Windows\Autochk\Proxy» /Disable

schtasks /Change /TN «Microsoft\Windows\Customer Experience Improvement Program\Consolidator» /Disable

schtasks /Change /TN «Microsoft\Windows\Customer Experience Improvement Program\KernelCeipTask» /Disable

schtasks /Change /TN «Microsoft\Windows\Customer Experience Improvement Program\BthSQM» /Disable

schtasks /Change /TN «Microsoft\Windows\CloudExperienceHost\CreateObjectTask» /Disable

schtasks /Change /TN «Microsoft\Windows\DiskDiagnostic\Microsoft-Windows-DiskDiagnosticDataCollector» /Disable

schtasks /Change /TN «Microsoft\Windows\Maintenance\WinSAT» /Disable

schtasks /Change /TN «Microsoft\Windows\NetTrace\GatherNetworkInfo» /Disable

schtasks /Change /TN «Microsoft\Windows\Shell\FamilySafetyMonitor» /Disable

schtasks /Change /TN «Microsoft\Windows\Shell\FamilySafetyRefresh» /Disable

schtasks /Change /TN «Microsoft\Windows\IME\SQM data sender» /Disable

schtasks /Change /TN «Microsoft\Office\OfficeTelemetryAgentFallBack» /Disable

schtasks /Change /TN «Microsoft\Office\OfficeTelemetryAgentLogOn» /Disable

Рекомендуется также отключить задачи «StartupAppTask», «File History (maintenance mode)», «Sqm-Tasks», «AnalyzeSystem» с помощью скрипта:

schtasks /Change /TN «Microsoft\Windows\Application Experience\StartupAppTask» /Disable

schtasks /Change /TN «Microsoft\Windows\FileHistory\File History (maintenance mode)» /Disable

schtasks /Change /TN «Microsoft\Windows\PI\Sqm-Tasks» /Disable

schtasks /Change /TN «Microsoft\Windows\Power Efficiency Diagnostics\AnalyzeSystem» /Disable

Межсетевое экранирование

Необходимо заблокировать IP- и доменные адреса, на которые ОС осуществляет отправку данных, используя межсетевой экран (встроенный МЭ Windows не умеет блокировать доменные имена), файл hosts или настройки сетевого оборудования.

Обязательными к блокировке являются 58 адресов, на которые идёт прямая отправка конфиденциальных данных:

• 65.52.108.92

• 64.4.54.117

• a.ads1.msn.com

• a-0001.a-msedge.net

• a-0002.a-msedge.net

• a-0003.a-msedge.net

• a-0004.a-msedge.net

• a-0005.a-msedge.net

• a-0006.a-msedge.net

• a-0007.a-msedge.net

• a-0008.a-msedge.net

• a-0009.a-msedge.net

• ads.msn.com

• az361816.vo.msecnd.net

• az512334.vo.msecnd.net

• choice.microsoft.com

• choice.microsoft.com.nsatc.net

• compatexchange.cloudapp.net

• corp.sts.microsoft.com

• corpext.msitadfs.glbdns2.microsoft.com

• df.telemetry.microsoft.com

• diagnostics.support.microsoft.com

• feedback.microsoft-hohm.com

• feedback.search.microsoft.com

• feedback.windows.com

• i1.services.social.microsoft.com

• i1.services.social.microsoft.com.nsatc.net

• msnbot-65-55-108-23.search.msn.com

• oca.telemetry.microsoft.com

• oca.telemetry.microsoft.com.nsatc.net

• pre.footprintpredict.com

• preview.msn.com

• rad.msn.com

• redir.metaservices.microsoft.com

• reports.wes.df.telemetry.microsoft.com

• services.wes.df.telemetry.microsoft.com

• settings-sandbox.data.microsoft.com

• sls.update.microsoft.com.akadns.net

• sqm.df.telemetry.microsoft.com

• sqm.telemetry.microsoft.com

• sqm.telemetry.microsoft.com.nsatc.net

• ssw.live.com

• statsfe2.update.microsoft.com.akadns.net

• statsfe2.ws.microsoft.com

• survey.watson.microsoft.com

• telecommand.telemetry.microsoft.com

• telecommand.telemetry.microsoft.com.nsatc.net

• telemetry.appex.bing.net

• telemetry.microsoft.com

• telemetry.urs.microsoft.com

• vortex.data.microsoft.com

• vortex-sandbox.data.microsoft.com

• vortex-win.data.microsoft.com

• watson.live.com

• watson.microsoft.com

• watson.ppe.telemetry.microsoft.com

• watson.telemetry.microsoft.com

• watson.telemetry.microsoft.com.nsatc.net

• wes.df.telemetry.microsoft.com

• Кроме того, следующий 51 адрес, вероятнее всего, используется для сбора информации и рекомендуется к блокировке:

• 134.170.30.202

• 137.116.81.24

• 65.39.117.230

• 8.254.208.254

• a.ads2.msads.net

• a.ads2.msn.com

• a.rad.msn.com

• a23-218-212-69.deploy.static.akamaitechnologies.com

• ac3.msn.com

• ad.doubleclick.net

• adnexus.net

• adnxs.com

• ads1.msads.net

• ads1.msn.com

• aidps.atdmt.com

• aka-cdn-ns.adtech.de

• a-msedge.net

• apps.skype.com

• b.ads1.msn.com

• b.ads2.msads.net

• b.rad.msn.com

• bs.serving-sys.com

• c.atdmt.com

• c.msn.com

• cdn.atdmt.com

• cds26.ams9.msecn.net

• dart.l.doubleclick.net

• db3aqu.atdmt.com

• ec.atdmt.com

• flex.msn.com

• g.msn.com

• global.msads.net.c.footprint.net

• h1.msn.com

• lb1.www.ms.akadns.net

• live.rads.msn.com

• m.adnxs.com

• m.hotmail.com

• msedge.net

• msntest.serving-sys.com

• pricelist.skype.com

• rad.live.com

• s.gateway.messenger.live.com

• s0.2mdn.net

• schemas.microsoft.akadns.net

• secure.adnxs.com

• secure.flashtalking.com

• settings-win.data.microsoft.com

• static.2mdn.net

• view.atdmt.com

• vortex-bn2.metron.live.com.nsatc.net

• vortex-cy2.metron.live.com.nsatc.net

Для 11 подозрительных адресов блокировка может вызвать проблемы при работе с сетевыми сервисами, однако, так же может быть целесообразной:

• a104-81-215-222.deploy.static.akamaitechnologies.com

• a104-82-10-129.deploy.static.akamaitechnologies.com

• a23-206-108-111.deploy.static.akamaitechnologies.com

• a23-43-139-27.deploy.static.akamaitechnologies.com

• a88-221-112-145.deploy.akamaitechnologies.com

• 80-239-137-67.customer.teliacarrier.com

• 80-239-137-145.customer.teliacarrier.com

• 80-239-137-73.customer.teliacarrier.com

• spynet2.microsoft.com

• ui.skype.com

• msftncsi.com

0