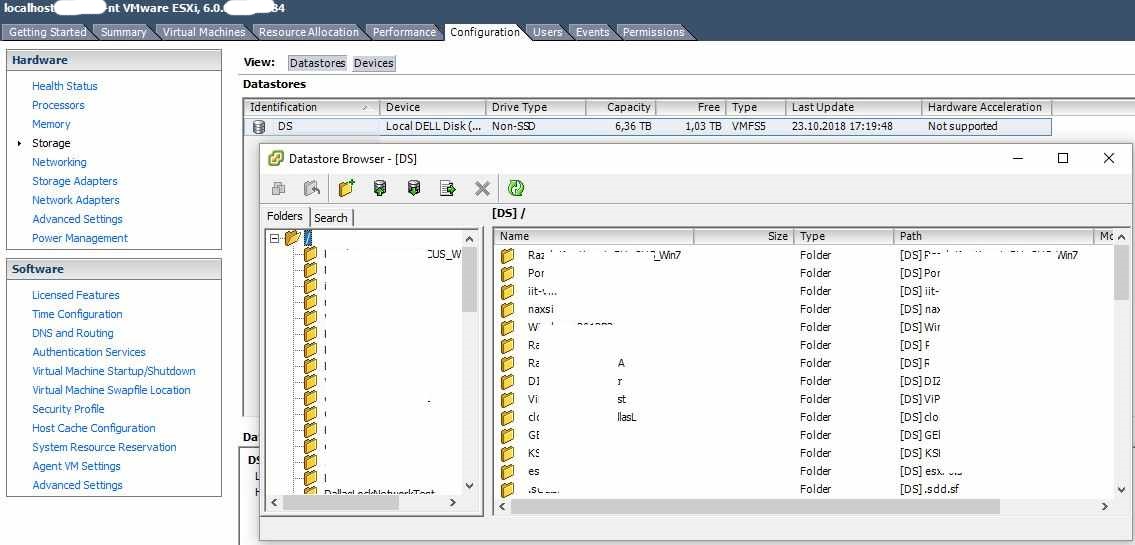

Как запустить Hyper-V внутри гипервизора ESXi

Иногда возникает необходимость в тестовых условиях проверить работу Hyper-V, например для проверки и тестирования виртуальных Vlan проходящих в транке виртуального коммутатора.

С настройками по умолчанию гипервизор WmWare ESXi не даст этого сделать, ссылаясь на то что процессор не поддерживает инструкции виртуализации, для того чтобы исправить это, необходимо выполнить следующие действия:

Седьмая (заключительная) часть документа МОДЕЛЬ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ Автоматизированной системы.

1. Определение актуальных угроз БЕЗОПАСНОСТИ ИНФОРМАЦИИ в АС

Угроза безопасности информации является актуальной (УБИjА), если для автоматизированной системы (АС) существует вероятность реализации рассматриваемой угрозы нарушителем с соответствующим потенциалом и ее реализация приведет к неприемлемым негативным последствиям (ущербу) от нарушения конфиденциальности, целостности или доступности информации. В качестве показателя актуальности угрозы безопасности информации (УБИjА) принимается двухкомпонентный вектор, первый компонент которого характеризует вероятность реализации угрозы (Рj), а второй – степень возможного ущерба в случае ее реализации (Хj)

УБИj А = [вероятность реализации угрозы (Рj); степень ущерба (Хj)], (далее…)

Шестая часть документа МОДЕЛЬ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ Автоматизированной системы.

6. ОЦЕНКА ПОТЕНЦИАЛЬНЫХ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ В АС

6.1. Оценка значимости объектов защиты

Проведение оценки возможности реализации потенциальных угроз существенно зависит от значимости объектов защитыОценка потенциальных угроз безопасности в АС .

Оценка значимости объектов защиты включала в себя категорированияОценка потенциальных угроз безопасности в АС защищаемой информации по установленным градациям важности базовых свойств защищаемой информации: конфиденциальности, целостности и доступности. Каждое свойство в зависимости от его важности в процессах защиты информации принимало одно из четырех возможных значений:

- Высокий уровень важности оцениваемого свойства защищаемой информации «3» — нарушение свойства защищаемой информации на объекте защиты приводит к существенным негативным последствиям, связанным со значительным материальным и/или моральным ущербом.

- Средний уровень важности оцениваемого свойства защищаемой информации «2» — нарушение свойства защищаемой информации на объекте защиты приводит к негативным последствиям, связанным с незначительным материальным и/или моральным ущербом.

- Низкий уровень важности оцениваемого свойства защищаемой информации «1» — нарушение свойства защищаемой информации на объекте защиты приводит к нарушениям штатного режима функционирования СВТ (негативным последствиям), не связанным с материальным и/или моральным ущербом обладателя информации.

- Нулевой уровень важности оцениваемого свойства защищаемой информации «0» — нарушение свойства защищаемой информации на объекте защиты не приводит к каким-либо негативным последствиям, связанным с проявлением угроз.

Пятая часть документа МОДЕЛЬ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ Автоматизированной системы.

1. Общая характеристика потенциальных УГРОЗ БЕЗОПАСНОСТИ

В процессах функционирования АС возможна реализация следующих форм реализации угроз:

- угрозы с использованием социального инжиниринга;

- угрозы утечки информации по техническим каналам;

- угрозы создания нештатных режимов работы;

- угрозы НСД, включающие в себя:

- угрозы несанкционированного доступа к оборудованию СВТ

- угрозы НСД к защищаемой информации в среде ОС;

- угрозы НСД с использованием недокументированных (недекларированных) возможностей в системном и прикладном программном обеспечении;

- угрозы НСД путем применения средств программно-математического воздействия на информацию.

0