Метки представляют собой функциональное средство для организации не только модулей, но и других ресурсов Kubernetes. Метка – это произвольная пара «ключ-значение», присоединяемая к ресурсу, которая затем используется при отборе ресурсов с помощью селекторов меток (ресурсы фильтруются на основе того, включают они метку, указанную в селекторе, или нет). Ресурс может иметь несколько меток, если ключи этих меток уникальны в пределах данного ресурса. Метки обычно прикрепляются к ресурсам при их создании, но можно также добавлять дополнительные метки или даже изменять значения существующих меток позже без необходимости повторного создания ресурса.

Модуль обозначается с помощью 2 меток:

app, указывает, к какому приложению, компоненту или микросервису принадлежит модуль;

rel, показывает, является ли приложение, запущенное в модуле, стабильной, бета- или канареечной версией.

Канареечный релиз – это новая версия приложения рядом со стабильной версией, только небольшая часть пользователей попадает в новую версию, чтобы увидеть, как она себя ведет, прежде чем развернуть ее для всех пользователей. Это препятствует доступу слишком большого числа пользователей к плохим релизам.

Добавив эти две метки, вы, по существу, организовали свои модули в двух измерениях (горизонтально по приложениям и вертикально по релизам). (далее…)

Создание модулей (POD).

Существуют неуправляемые модули, создаваемые напрямую и управляемые модули, которые создаются и управляются контроллерами репликации (ReplicationController) или развертываниями (Deployment).

Модули и другие ресурсы Kubernetes обычно создаются путем публикации манифеста JSON и YAML в конечной точке API REST Kubernetes или командой kubectl run. Определение объектов Kubernetes из файлов YAML позволяет хранить их в системе управления версиями.

Команда для получения полного определения дескриптора YAML существующего модуля:

$ kubectl get po имя_модуля -o yaml

Структура файла YAML развернутого модуля:

apiVersion: v1 [Версия API Kubernetes, используемая в этом дескрипторе YAML]

kind: Pod [Тип объекта/ресурса Kubernetes]

metadata: [метаданные – включают имя, пространство имен, метки и другую информацию о модуле]

… (далее…)

Использование этого руководства:

- Это руководство в формате полезных советов

Синтаксис замены команды command $(command), используемый в командах, доступен во многих популярных оболочках, включая bash, zsh и Windows Powershell.

Очистка всех неиспользуемых или не связанных с контейнерами образов, контейнеров, томов и сетей

В Docker имеется команда, очищающая все не связанные с контейнерами ресурсы, в том числе образы, контейнеры, тома и сети:

$ docker system prune

Чтобы удалить все остановленные контейнеры и неиспользуемые образы (а не только образы, не связанные с контейнерами), добавьте в эту команду флаг -a:

$ docker system prune -a (далее…)

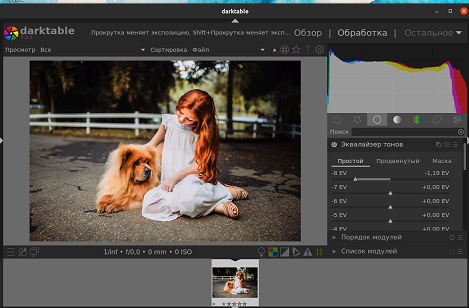

Программа Photoshop — пожалуй наиболее популярная программа для редактирования изображений. Программа Photoshop в руках специалиста может сделать невероятное в мире фотографий и вопролить в жизнь любые фантазии.

Photoshop написан на языке C ++ и Pascal компанией Adobe и впервые был выпущен в свет в 1990 году, с тех давних пор эта программа стала стандартом для обширных областей работы с изображением.

1. Программа «Photopea»

Программа для Linux «Photopea» — бесплатный продвинутый редактор изображений для создания и управления растровой графикой в Интернете. Он запускается в браузере, но работает локально, поэтому вы можете использовать его даже в автономном режиме. (далее…)

В статье показано как создать сетевое хранилище на FreeNAS 9 с помощью протокола NFS.

(NFS) Network File System это протокол сетевого доступа к файловым системам. Основан на протоколе вызова удалённых процедур (ONC RPC). Протокол позволяет монтировать удалённые файловые системы через IP сеть.

NFS предоставляет прозрачный доступ к файловой системе сервера. В отличие от FTP, протокол NFS осуществляет доступ только к тем частям файла, к которым обратился процесс, и основное достоинство его в том, что он делает этот доступ прозрачным.

Подразумевается что у Вас установлен FreeNas не ниже 9 версии. (далее…)

1